Як відстежувати, коли хтось звертається до папки на комп'ютері

У Windows є чудова функція, яка дозволяє відстежувати, коли хтось переглядає, редагує або видаляє щось всередині певної папки. Отже, якщо є папка або файл, які потрібно знати, хто звертається, це вбудований метод без використання стороннього програмного забезпечення.

Ця функція фактично є частиною функції безпеки Windows Групова політика, яка використовується більшістю ІТ-фахівців, які керують комп'ютерами в корпоративній мережі через сервери, однак, вона може також використовуватися локально на ПК без будь-яких серверів. Єдиним недоліком використання групової політики є те, що вона недоступна в нижчих версіях Windows. Для Windows 7 потрібно мати Windows 7 Professional або вище. Для Windows 8 вам потрібні Pro або Enterprise.

Термін групова політика в основному стосується набору параметрів реєстру, які можна керувати за допомогою графічного інтерфейсу користувача. Ви вмикаєте або вимикаєте різні параметри, і ці зміни змінюються в реєстрі Windows.

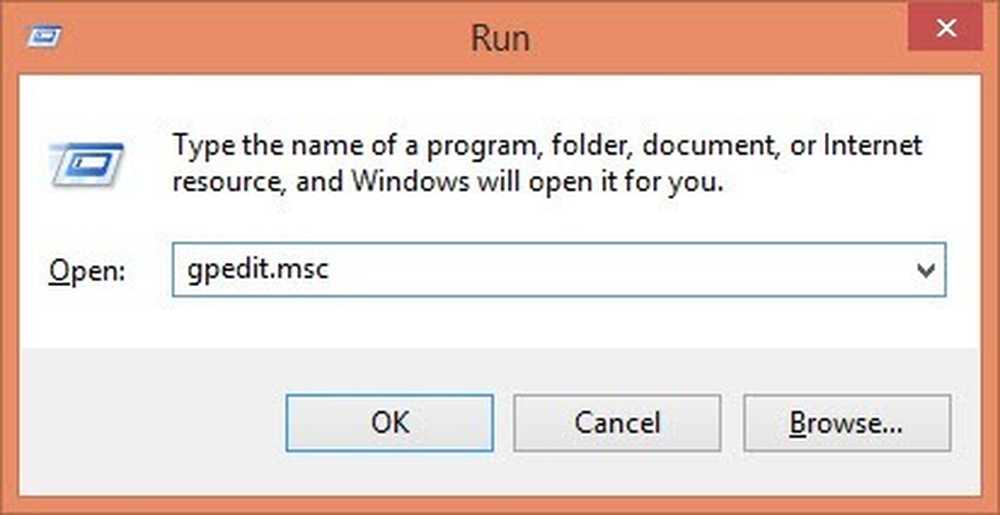

У Windows XP, щоб перейти до редактора політики, натисніть Початок і потім Запустити. У текстовому полі введіть "gpedit.mscБез котирувань, як показано нижче:

У Windows 7 потрібно просто натиснути кнопку Пуск і ввести gpedit.msc у вікні пошуку внизу меню "Пуск". У Windows 8 просто перейдіть на початковий екран і почніть вводити текст або переміщуйте курсор миші в дальній верхній або нижній правій частині екрана, щоб відкрити Брелоки і натисніть на Пошук. Потім просто введіть gpedit. Тепер ви повинні побачити те, що схоже на наведене нижче зображення:

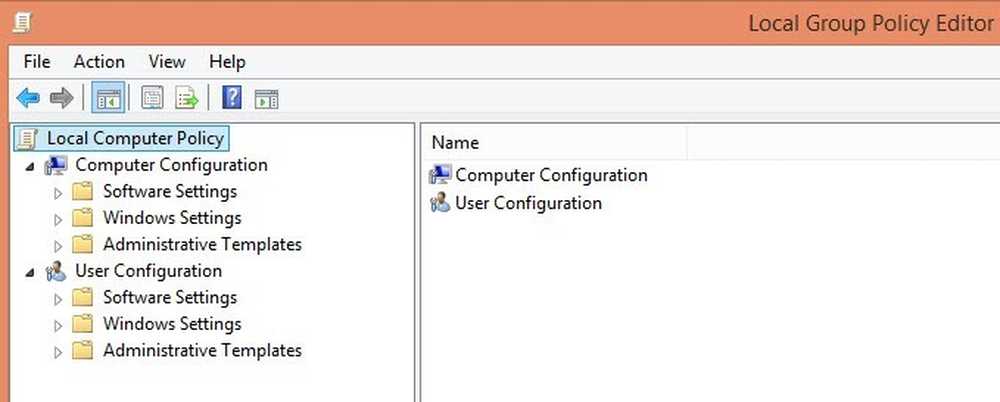

Існують дві основні категорії політик: Користувач і Комп'ютер. Як ви вже здогадалися, політика користувача керує налаштуваннями для кожного користувача, тоді як налаштування комп'ютера будуть системними налаштуваннями і впливатимуть на всіх користувачів. У нашому випадку ми хочемо, щоб наші налаштування були для всіх користувачів, тому ми розширимо Конфігурація комп'ютера розділ.

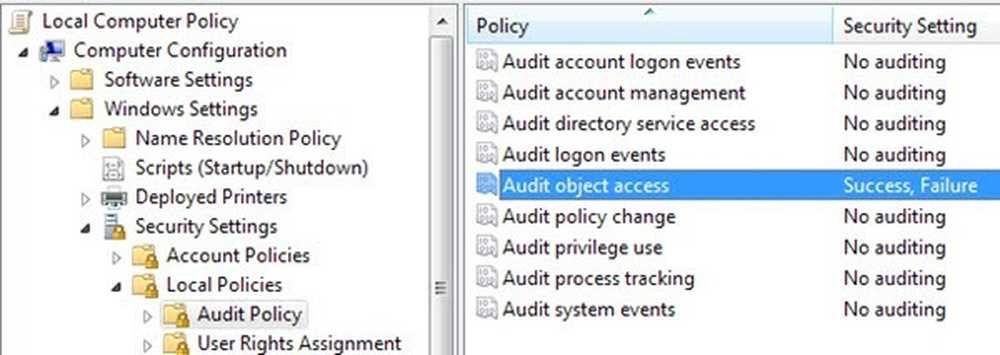

Продовжити розширення до Параметри Windows -> Параметри безпеки -> Локальні політики -> Політика аудиту. Я не збираюся пояснювати багато інших параметрів тут, оскільки це в першу чергу зосереджено на аудиті папки. Тепер ви побачите набір правил та їх поточні налаштування на правій стороні. Політика аудиту - це те, що контролює, чи операційна система налаштована та готова до відстеження змін.

Тепер перевірте налаштування для Доступ до об'єкта аудиту двічі клацнувши по ньому та обех Успіх і Невдача. Натисніть кнопку "ОК", і зараз ми зробили першу частину, яка повідомляє Windows, що ми хочемо, щоб вона була готовою до моніторингу змін. Тепер наступний крок полягає в тому, щоб сказати, що саме ми хочемо відстежувати. Тепер ви можете закрити консоль групової політики.

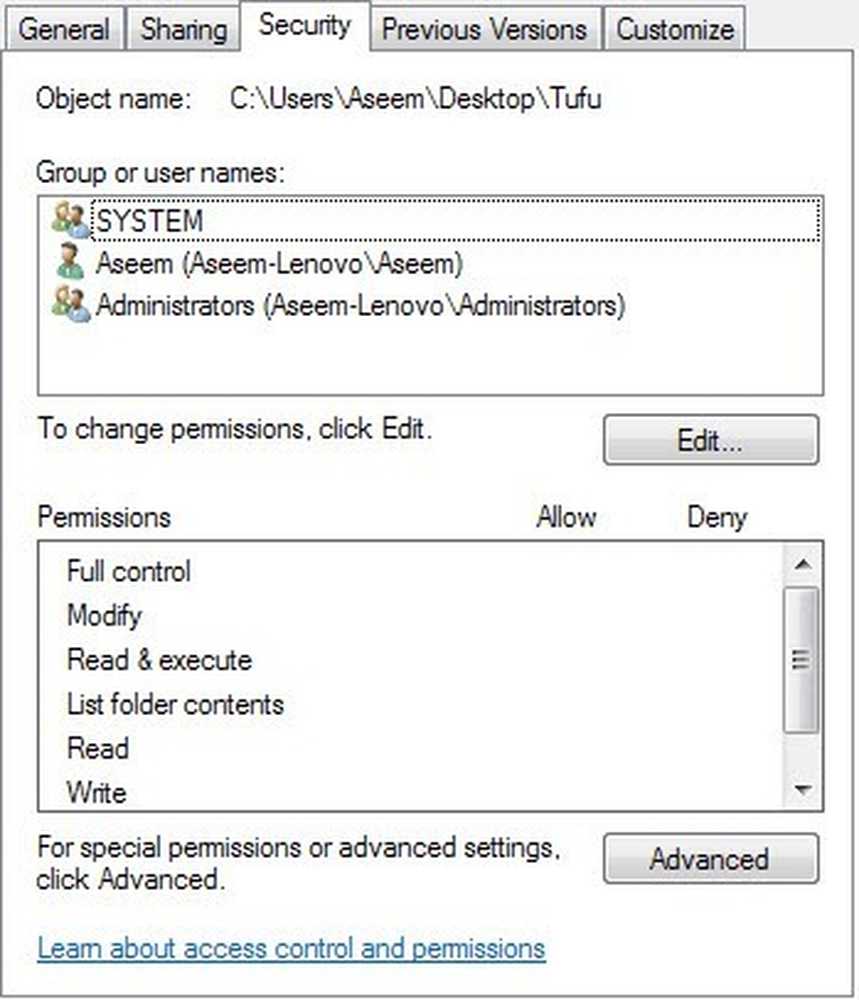

Тепер перейдіть до папки за допомогою Провідника Windows, яку ви хотіли б відстежувати. У Провіднику клацніть правою кнопкою миші на папці і клацніть Властивості. Натисніть на Вкладка Безпека і ви бачите щось подібне:

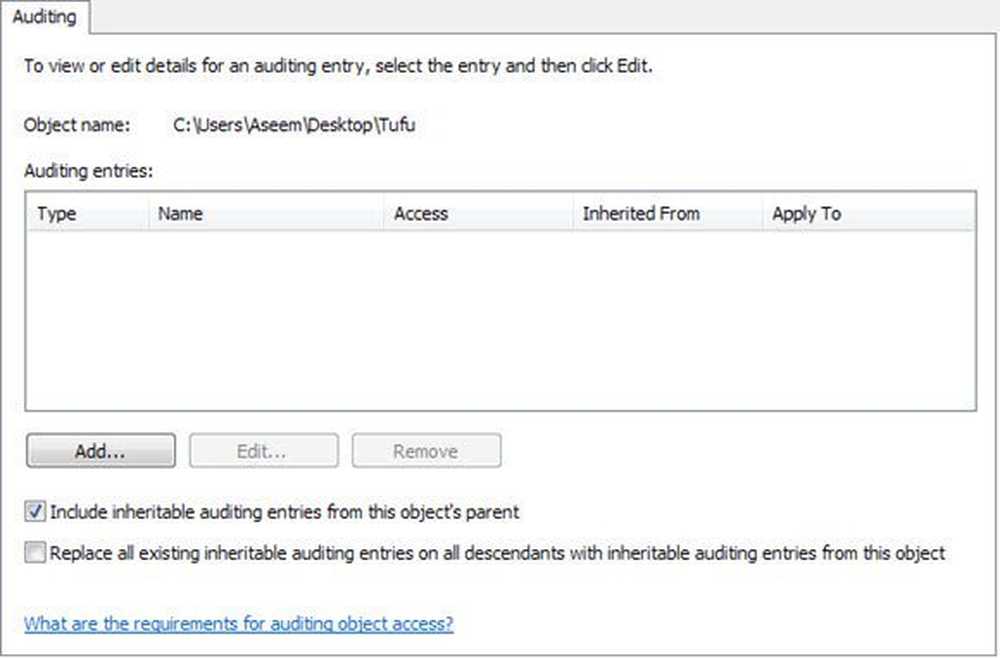

Тепер натисніть кнопку Додатково і натисніть кнопку Аудит на вкладці. Тут ми фактично налаштуємо те, що ми хочемо відстежувати для цієї папки.

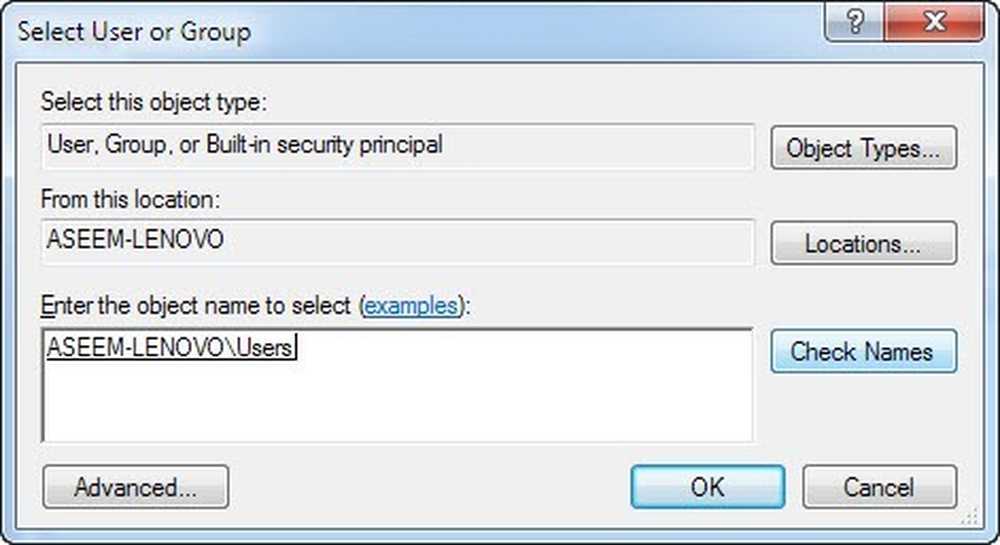

Натисніть кнопку Додати кнопки. З'явиться діалогове вікно з проханням вибрати користувача або групу. У полі введіть слово "користувачівІ натисніть кнопку Перевірте імена. У полі буде автоматично оновлюватися назва локальної групи користувачів для вашого комп'ютера у формі Користувачі COMPUTERNAME.

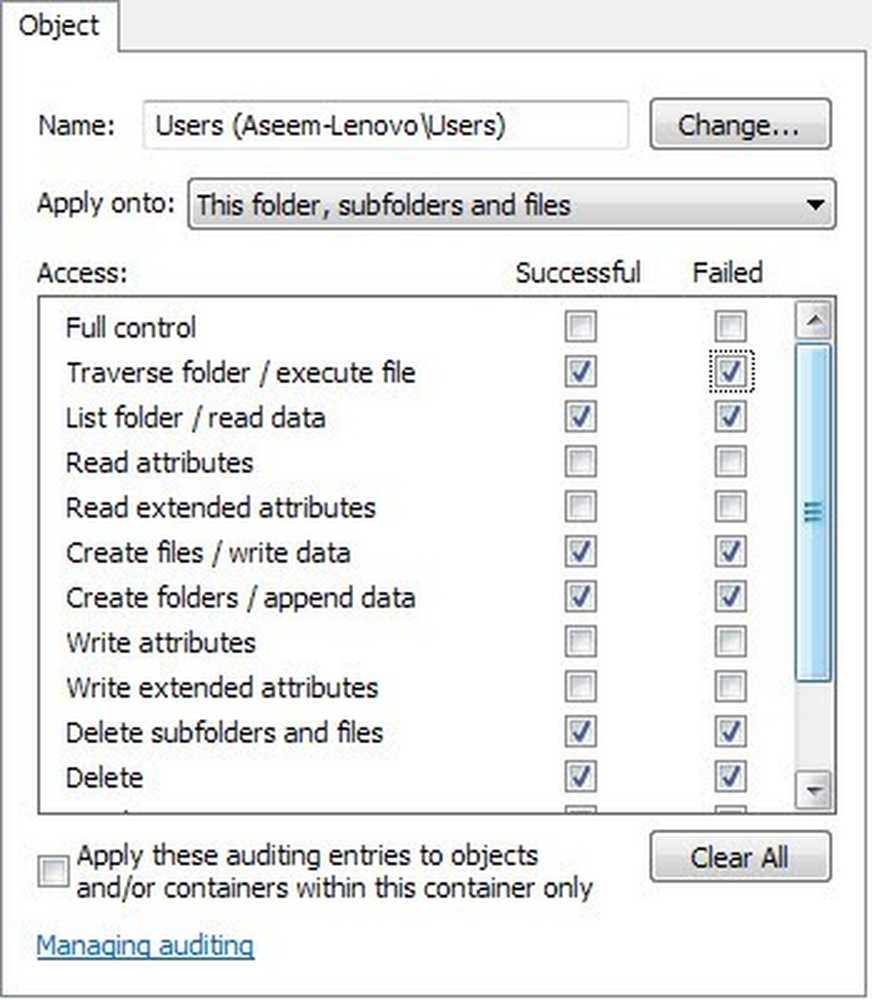

Натисніть "Гаразд" і зараз ви отримаєте інше діалогове вікно "Вхід для аудиту для X“. Це справжнє м'ясо того, що ми хотіли зробити. Тут ви зможете вибрати те, що ви хочете переглянути для цієї папки. Ви можете самостійно вибрати, які типи діяльності потрібно відстежувати, наприклад, видаляти або створювати нові файли / папки тощо. Щоб полегшити ситуацію, я пропоную вибрати "Повний контроль", який автоматично вибере всі інші параметри під ним. Зробіть це для Успіх і Невдача. Таким чином, незалежно від того, що робиться з цією папкою або файлами в ній, ви матимете запис.

Тепер натисніть OK і знову натисніть OK і ще раз OK, щоб вийти з безлічі діалогових вікон. А тепер ви успішно налаштували аудит на папці! Отже, ви можете запитати, як ви переглядаєте події?

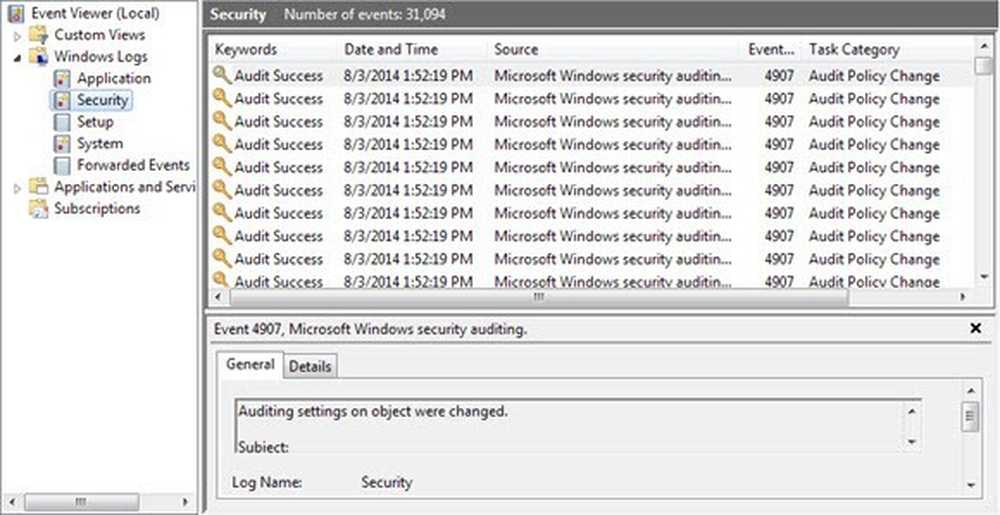

Для перегляду подій необхідно перейти до панелі керування та натиснути кнопку Адміністративні засоби. Потім відкрийте Перегляд подій. Натисніть на Безпека і ви побачите великий список подій з правого боку:

Якщо ви створите файл або просто відкриєте папку та натисніть кнопку "Оновити" у переглядачі подій (кнопка з двома зеленими стрілками), ви побачите купу подій у категорії Файлова система. Вони стосуються будь-яких операцій видалення, створення, читання, запису на папки / файли, які ви перевіряєте. У Windows 7 все тепер відображається в категорії файлової системи, тому для того, щоб побачити, що сталося, потрібно натиснути кожну з них і прокрутити її.

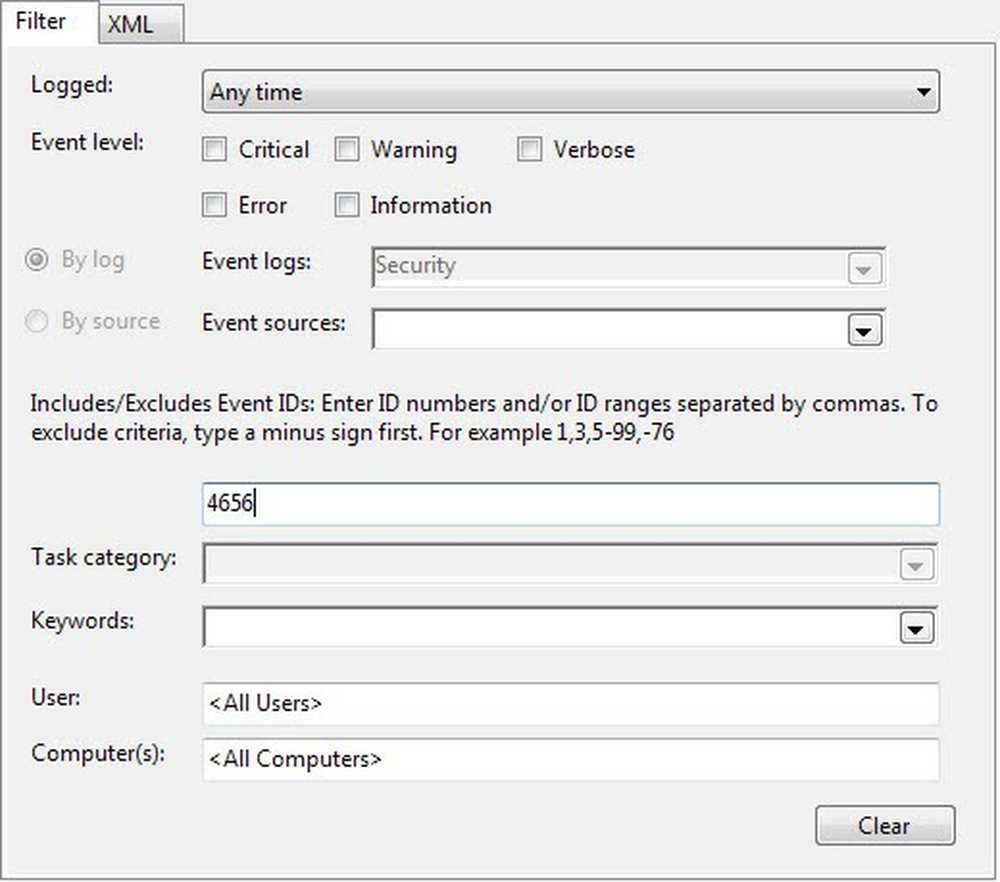

Щоб полегшити перегляд багатьох подій, можна поставити фільтр і просто побачити важливі речі. Натисніть на Переглянути у верхній частині меню та натисніть Фільтр. Якщо опції для фільтра немає, натисніть правою кнопкою миші на журнал безпеки на сторінці зліва і виберіть Фільтр поточного журналу. У полі Ідентифікатор події введіть номер 4656. Це подія, пов'язана з певним користувачем, який виконує a Файлова система дії і дасть вам відповідну інформацію без перегляду тисяч записів.

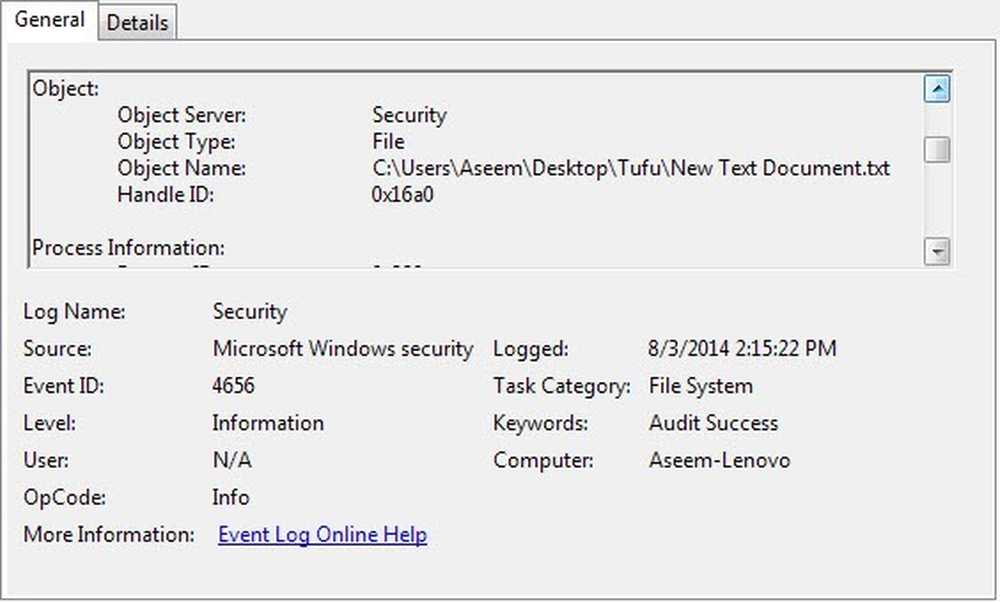

Якщо ви хочете отримати більше інформації про подію, просто двічі клацніть по ньому для перегляду.

Це інформація з екрана вище:

Запитували ручку до об'єкта.

Тема:

Ідентифікатор безпеки: Aseem-Lenovo Aseem

Назва облікового запису: Aseem

Домен облікового запису: Aseem-Lenovo

ID входу: 0x175a1

Об'єкт:

Об'єктний сервер: Безпека

Тип об'єкта: Файл

Ім'я об'єкта: C: Користувачі Aseem Робочий стіл Oufu Новий документ Document.txt

Ідентифікатор ручки: 0x16a0

Інформація про процес:

Ідентифікатор процесу: 0x820

Ім'я процесу: C: Windows explorer.exe

Інформація про запит доступу:

Ідентифікатор транзакції: 00000000-0000-0000-0000-000000000000

Доступ: DELETE

Синхронізація

ReadAttributes

У наведеному вище прикладі файл працював на New Text Document.txt у папці Tufu на моєму робочому столі, а доступ, який я запитав, був DELETE, а потім SYNCHRONIZE. Тут я видалив файл. Ось ще один приклад:

Тип об'єкта: Файл

Ім'я об'єкта: C: Користувачі Aseem Настільні Oufu Адреса Labels.docx

Ідентифікатор ручки: 0x178

Інформація про процес:

Ідентифікатор процесу: 0x1008

Назва процесу: C: Програмні файли (x86) Microsoft Office Office14 WINWORD.EXE

Інформація про запит доступу:

Ідентифікатор транзакції: 00000000-0000-0000-0000-000000000000

Доступ: READ_CONTROL

Синхронізація

ReadData (або ListDirectory)

WriteData (або AddFile)

AppendData (або AddSubdirectory або CreatePipeInstance)

ReadEA

WriteEA

ReadAttributes

WriteAttributes

Причини доступу: READ_CONTROL: Надання права власності

Синхронізація: надано D: (A; ID; FA ;; S-1-5-21-597862309-2018615179-2090787082-1000)

Прочитавши це, ви можете побачити, що я звернувся до адреси Labels.docx за допомогою програми WINWORD.EXE, і мої звернення включали READ_CONTROL, і мої причини доступу також були READ_CONTROL. Як правило, ви побачите більше доступ, але просто сфокусуйтеся на першому, оскільки це звичайно основний тип доступу. У цьому випадку я просто відкрив файл за допомогою Word. Це вимагає трохи тестування і читання через події, щоб зрозуміти, що відбувається, але як тільки ви маєте його, це дуже надійна система. Я пропоную створити тестову папку з файлами та виконати різні дії, щоб побачити те, що відображається у засобі перегляду подій.

Це дуже багато! Швидкий і безкоштовний спосіб відстеження доступу або зміни до папки!