Остерігайтеся цієї фішинг-атаки, маскування якої належить до Документів Google

Власники облікових записів Google можуть захотіти пильно стежте за їхніми електронними листами з цього моменту вперед, коли був відкритий новий вид фішинг-атаки. Однак на відміну від більшості фішингових атак, це може бути особливо переконливим завдяки довжині хакери пішли, щоб замаскувати його.

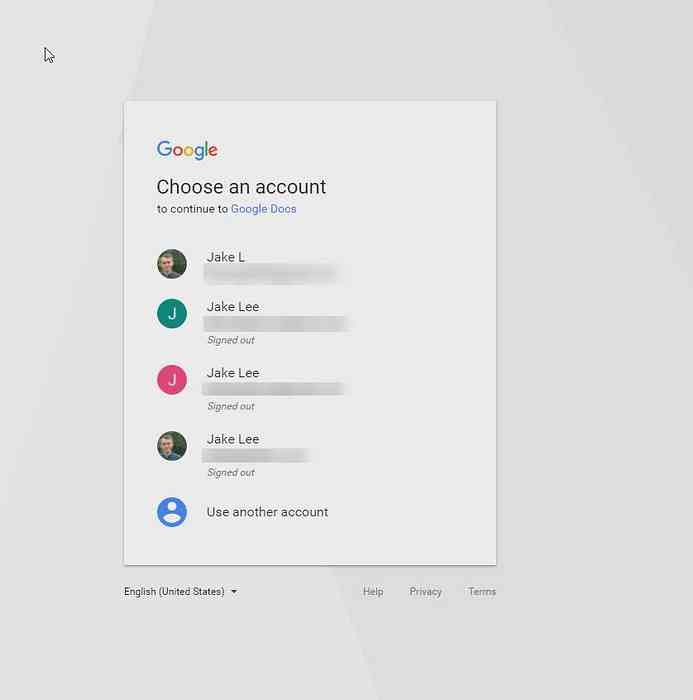

Сама фішинг-атака починає своє життя маскується під скромну електронну пошту , який запрошує користувача редагувати документ Документів Google. Якщо користувач прийме запрошення, вони будуть на екрані вибору облікового запису Google в якому вони зможуть вибрати обліковий запис, щоб відкрити вказаний файл Doc з.

Фішингові (або шкідливі програми) посилання Google Doc, які, здається, надходять від людей, яких ви знаєте, що відбуваються. Видаліть електронну пошту. Не натискайте. pic.twitter.com/fSZcS7ljhu

- Zeynep Tufekci (@zeynep) 3 травня 2017

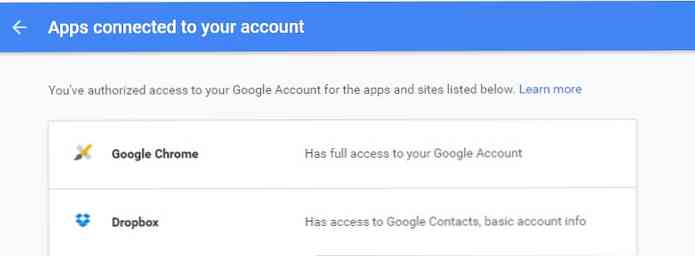

Вибравши рахунок, веб-сайт буде запропонувати користувачеві дозволити програмі доступ до інформації знайдено всередині облікового запису. Якщо користувач вирішить дозволити доступ, розпочнеться атака phish контакти, що знаходяться в межах відповідного облікового запису Google, використовуються для запуску додаткових атак.

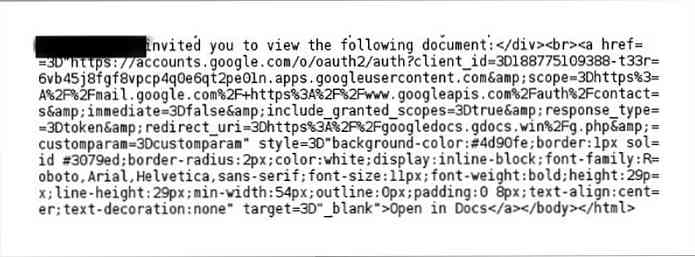

Поки атаки фішингу не є новими для Google в цілому, ця особлива атака виявилася надзвичайно ефективною завдяки тому, наскільки добре вона створена. Початкове запрошення в Документах Google було створено, щоб бути дуже переконливим, а також фішинг-атакою використовували інтерфейс аутентифікації OAuth дати йому атаку почуття легітимності.

Як такі, ті, хто є звикли до погляду на їхні листи буде додатково сприйнятливим до цієї атаки. Як скрупульозно створений цей фішинговий напад, ця атака містить ознаки, які віддають його природу.

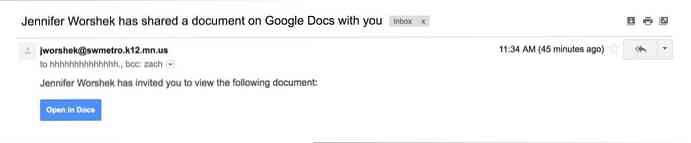

По-перше, ті, хто отримує електронну пошту, знайдуть свою адресу в полі "BCC" замість звичайної "До" поля. По-друге, "До"" буде містити адресу електронної пошти, на яку закінчується "mailinator.com", хоча найчастіше використовується адреса "[email protected]".

Нарешті, джерело спільного документа відображатиметься як довгий рядок тексту, який включає в себе веб-адреси, подібні до Документів Google.

Якщо ви один з багатьох невідомо дав дозвіл на фішингове повідомлення, необхідно перейти на сторінку керування обліковими записами Google і скасувати дозвіл для користувача Документи Google app.

На щастя, Google з тих пір важко припинив цей фішинг атаки, тому малоймовірно, що ви постраждаєте від неї. Це, як кажуть, знаючи, наскільки чіпкими можуть бути хакери звідти, було б доцільно залишаються надто пильними з електронними листами, які ви отримуєте.

Джерело: Reddit