Як Zombie Crapware Як платформа бінарних плат Windows працює

У той час мало хто помітив, але Microsoft додала нову функцію для Windows 8, яка дозволяє виробникам заражати прошивку UEFI за допомогою crapware. Windows продовжить інсталяцію та відновлення цього небажаного програмного забезпечення навіть після виконання чистої інсталяції.

Ця функція продовжує бути присутнім у Windows 10, і абсолютно незрозуміло, чому корпорація Майкрософт дасть виробникам комп'ютера стільки енергії. Вона підкреслює важливість покупки комп'ютерів з Microsoft Store - навіть виконання чистої установки може не позбавитися від усіх попередньо встановлених вірусів.

WPBT 101

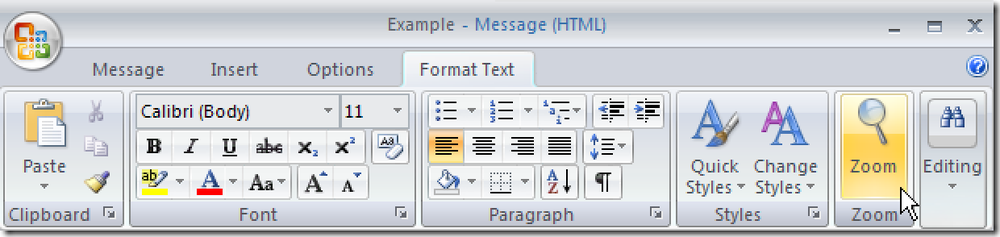

Починаючи з Windows 8, виробник ПК може вбудувати програму - файл Windows .exe, по суті - в прошивку UEFI комп'ютера. Це зберігається в розділі “Двійкова таблиця платформи Windows” (WPBT) мікропрограми UEFI. Всякий раз, коли Windows завантажується, вона дивиться на прошивку UEFI для цієї програми, копіює її з прошивки на диск операційної системи і запускає її. Сама Windows не дає можливості запобігти цьому. Якщо програмне забезпечення UEFI виробника пропонує його, Windows буде запускати його без сумніву.

Lenovo LSE та його захисні отвори

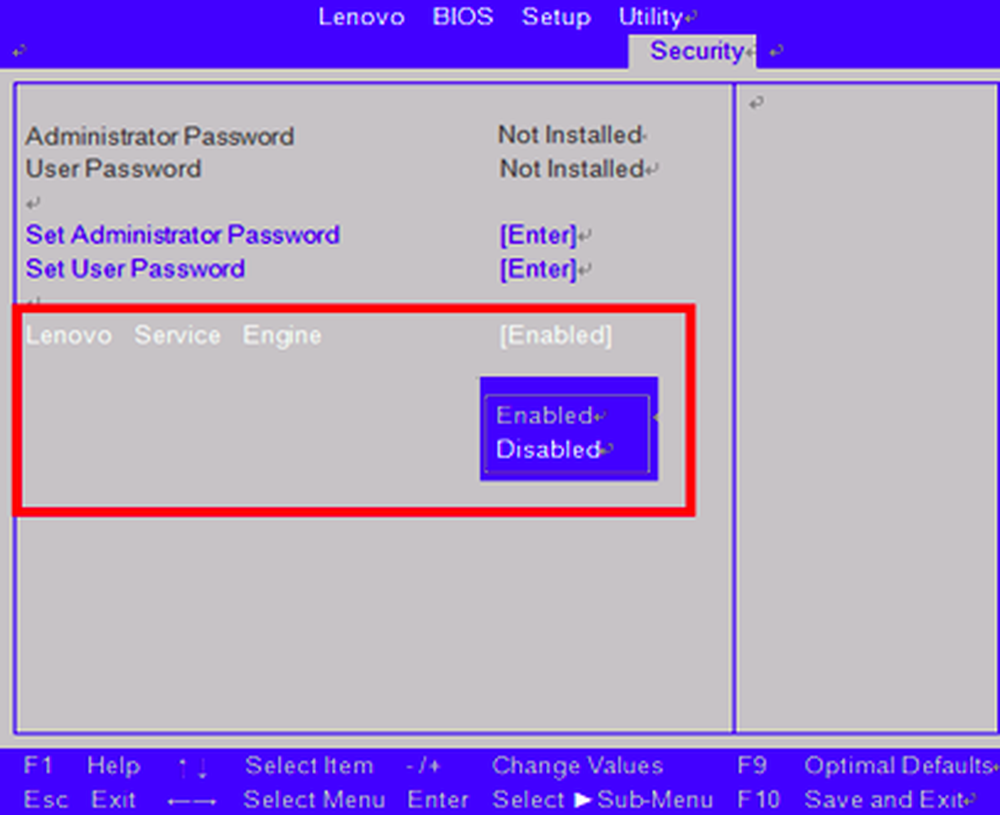

Неможливо написати про цю сумнівну особливість, не відмітивши справу, яка привернула увагу громадськості. Компанія Lenovo постачала різноманітні комп'ютери з увімкненою функцією “Lenovo Service Engine” (LSE). Ось те, що претензії Lenovo є повний список постраждалих ПК.

Коли програма автоматично запускається Windows 8, Lenovo Service Engine завантажує програму під назвою OneKey Optimizer і повідомляє Lenovo про певну кількість даних. Lenovo встановлює системні служби, призначені для завантаження та оновлення програмного забезпечення з Інтернету, що унеможливлює їх видалення - вони навіть автоматично повернуться після чистої установки Windows.

Lenovo пішла ще далі, розширивши цю тіньову техніку на Windows 7. Прошивка UEFI перевіряє файл C: Windows 32 autochk.exe і перезаписує її власною версією Lenovo. Ця програма працює під час завантаження, щоб перевірити файлову систему у Windows, і цей трюк дозволяє Lenovo зробити цю неприємну роботу над Windows 7. Це просто показує, що WPBT навіть не потрібний - виробники ПК могли просто перезаписати системні файли Windows.

Майкрософт і Lenovo виявили серйозну вразливість безпеки з цим, що може бути використано, тому Lenovo, на щастя, зупинила доставку комп'ютерів з цим неприємним сміттям. Lenovo пропонує оновлення, яке видалить LSE з ноутбуків і оновить LSE з настільних ПК. Проте, вони не завантажуються та не встановлюються автоматично, тому багато хто, можливо, найбільше постраждалих комп'ютерів Lenovo продовжуватимуть встановлювати це небажане програмне забезпечення в UEFI..

Це лише ще одна неприємна проблема безпеки від виробника ПК, що принесла нам ПК, інфіковані Superfish. Незрозуміло, чи інші виробники ПК зловживали WPBT подібним чином на деяких своїх ПК.

Що робить Microsoft про це?

Як відзначає Lenovo:

«Microsoft нещодавно опублікувала оновлені рекомендації з безпеки щодо найкращої реалізації цієї функції. Використання LSE компанією Lenovo не відповідає цим принципам, тому компанія Lenovo припинила доставку настільних моделей за допомогою цієї утиліти і рекомендує користувачам за допомогою цієї утиліти запустити утиліту "очищення", яка видаляє файли LSE з робочого столу. "

Іншими словами, функція Lenovo LSE, яка використовує WPBT для завантаження junkware з Інтернету, була дозволена під оригінальний дизайн Microsoft і керівні принципи для функції WPBT. Настанови лише вдосконалюються.

Microsoft не пропонує багато інформації про це. На веб-сайті корпорації Майкрософт розміщено лише один файл .docx - навіть не веб-сторінку - інформація про цю функцію. Ви можете дізнатися все, що ви хочете, про це, прочитавши документ. Вона пояснює обґрунтування Microsoft щодо включення цієї функції, використовуючи приклад постійного програмного забезпечення для захисту від крадіжок:

«Основною метою WPBT є забезпечення можливості зберігати критичне програмне забезпечення навіть тоді, коли операційна система змінилася або була перевстановлена в« чистій »конфігурації. Одним з варіантів використання WPBT є увімкнення протиугінного програмного забезпечення, яке потрібно зберігати, якщо пристрій було вкрадено, відформатовано та переінстальовано. У цьому сценарії функціональність WPBT забезпечує можливість для програмного забезпечення для захисту від крадіжок перевстановити себе в операційну систему і продовжувати працювати за призначенням. "

Цей захист функції було додано до документа лише після того, як Lenovo використовував його для інших цілей.

Ваш комп'ютер включає програмне забезпечення WPBT?

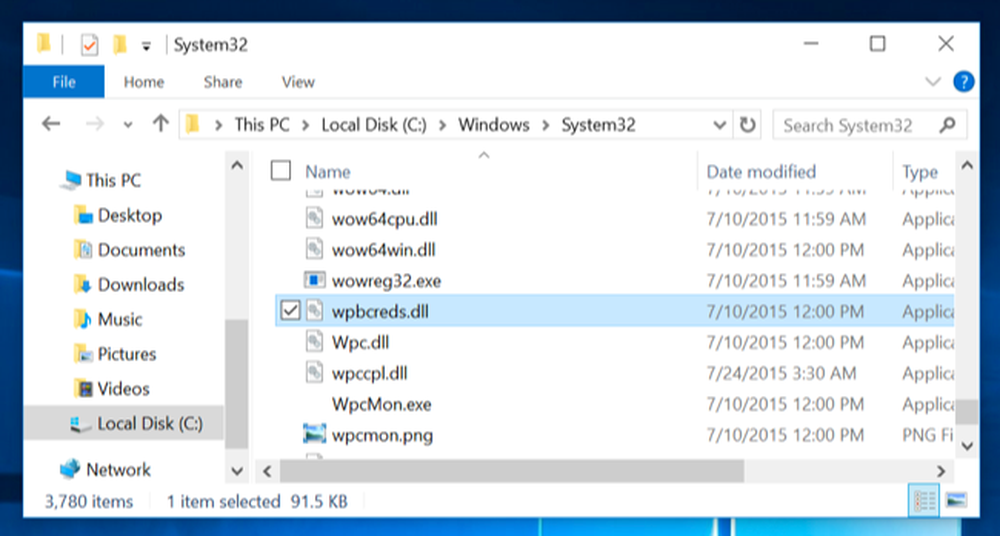

На ПК, що використовують WPBT, Windows читає двійкові дані з таблиці в прошивці UEFI і копіює їх у файл з ім'ям wpbbin.exe під час завантаження.

Ви можете перевірити свій комп'ютер, щоб побачити, чи виробник включив програмне забезпечення в WPBT. Щоб дізнатися, відкрийте каталог C: Windows 32 і знайдіть файл з ім'ям wpbbin.exe. Файл C: Windows32 wpbbin.exe існує лише у випадку, якщо Windows скопіює його з прошивки UEFI. Якщо його немає, виробник комп'ютера не використовує WPBT для автоматичного запуску програмного забезпечення на ПК.

Як уникнути WPBT та інших несподіванок

Корпорація Майкрософт створила ще кілька правил для цієї функції у зв'язку з безвідповідальною помилкою безпеки Lenovo. Але незрозуміло, що ця функція навіть існує - і особливо незручно, що корпорація Майкрософт надасть її виробникам ПК без будь-яких чітких вимог до безпеки або рекомендацій щодо її використання.

У переглянутому керівництві виробники OEM-продуктів повинні переконатися, що користувачі можуть фактично вимкнути цю функцію, якщо вони цього не хочуть, але інструкції корпорації Майкрософт не заважали виробникам ПК в минулому зловживати безпекою Windows. Слідкуйте за доставкою комп'ютерів Samsung за допомогою служби Windows Update, оскільки це було простіше, ніж працювати з корпорацією Майкрософт для забезпечення відповідних драйверів до Windows Update.

Це ще один приклад того, що виробники ПК серйозно не сприймають безпеку Windows. Якщо ви плануєте придбати новий ПК з Windows, ми рекомендуємо вам придбати його у магазині Microsoft, Microsoft насправді піклується про ці комп'ютери та гарантує, що вони не мають шкідливого програмного забезпечення, як Superfish від Lenovo, функцію Disable_WindowsUpdate.exe від Samsung, функцію LSE від Lenovo, і всі інші небажані типові ПК може прийти з.

Коли ми писали це в минулому, багато читачів відповіли, що це непотрібно, тому що ви завжди можете просто виконати чисту установку Windows, щоб позбутися будь-якого вірусу. Ну, мабуть, це не так - єдиний вірний спосіб отримати вільний від вірусу комп'ютер з Windows - це Microsoft Store. Це не повинно бути так, але це так.

Що особливо турбує WPBT - це не лише повна відмова від Lenovo у використанні її для усунення вразливостей безпеки та junkware у чисті установки Windows. Особливо хвилює те, що корпорація Майкрософт надає такі можливості для виробників персональних комп'ютерів, особливо без належних обмежень або рекомендацій.

Це також зайняло кілька років, перш ніж ця функція навіть була помічена серед більш широкого світу технологій, і це сталося тільки через неприємну вразливість безпеки. Хто знає, які інші неприємні функції вживаються у Windows для виробників ПК, щоб зловживати. Виробники ПК перетягують репутацію Windows через галочку, і Microsoft повинна контролювати їх.

Зображення: Cory M. Grenier на Flickr